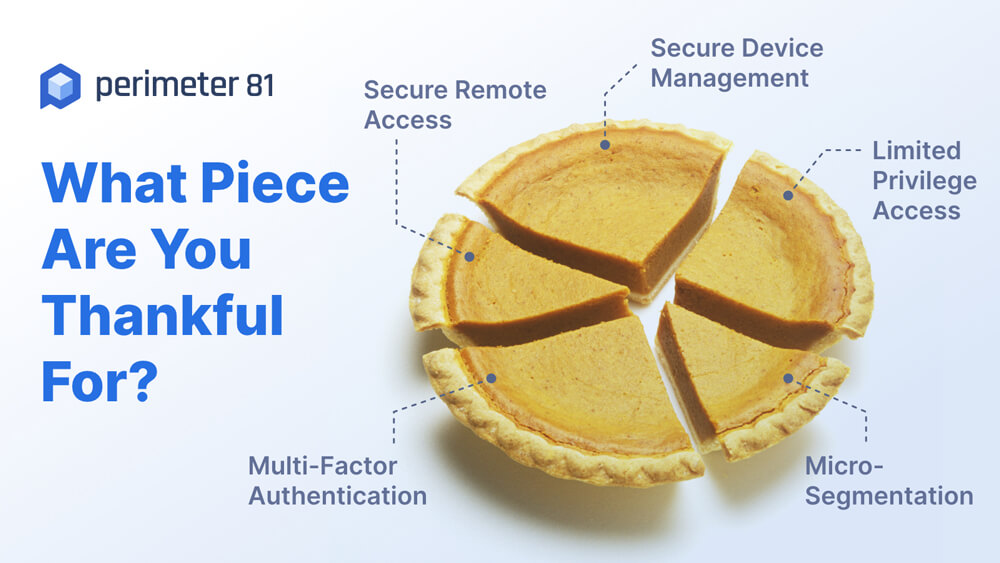

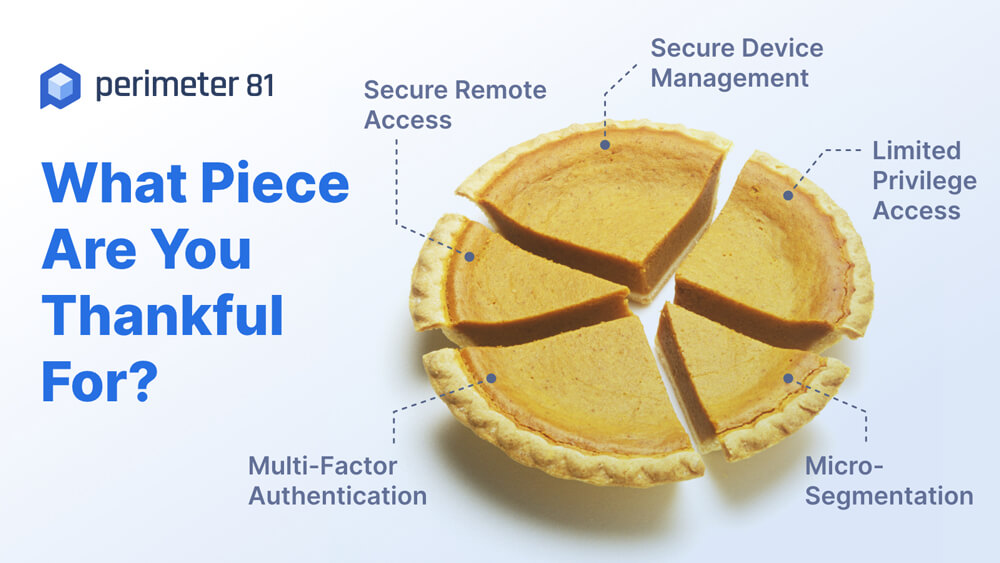

5 فناوری امنیتی شبکه که باید از این شکرگذاری سپاسگزار باشیم

شکرگذاری زمان تأمل در همه چیزهایی است که از آنها سپاسگزاریم. گرچه شاید سال 2020 سال ایده آلی نبوده است ، ما تصمیم گرفته ایم بر جنبه هایی از امنیت شبکه تمرکز کنیم که در هر صورت از آنها سپاسگزاریم.

2020 سال بزرگی برای صنعت امنیت شبکه بود. در حالی که سازمان ها یک شبه از خانه کار می کردند ، حرکت اجتناب ناپذیر به کار از راه دور تسریع شد و امنیت شبکه اولویت اصلی تیم های فناوری اطلاعات قرار گرفت. ، ما از همه روشهای مختلف توسعه فناوری ها و راه حل های مربوطه در سال گذشته سپاسگزاریم.

از فناوری های احراز هویت سریعتر و موثرتر تا زیرساخت های شبکه کار از راه دور ، 2020 ثابت کرده است که امنیت شبکه در مسیر درست قرار دارد.

همانطور که به یک سال گذشته نگاه می کنیم و به جلو می رویم ، در اینجا 5 فناوری امنیتی شبکه وجود دارد که از آنها بیشتر سپاسگزاریم.

دسترسی از راه دور امن

قبل از COVID-19 ، بیشتر کارمندان گزینه ای نداشتند بیرون دفتر کار کردن اگرچه کار از راه دور و سبک زندگی "عشایر دیجیتال" طی چند سال گذشته به طور مداوم در حال افزایش بوده است ، اما دور از حد معمول بود.

ناگهان ، در ماه مارس ، همه اینها تغییر کرد و کارمندان برای آینده قابل پیش بینی مجبور به کار در خانه شدند. اکنون سازمانها راه حلهای دسترسی ایمن از راه دور را به کار گرفته اند که به کارکنان آنها امکان اتصال سریع و ایمن شبکه از راه دور را می دهد که تأخیری ندارند.

بیشتر کاربران از راه دور در حال اتصال به محیط های کاری خود هستند که در فضای ابری قرار دارند و برای دسترسی به محیط هایشان نیاز به دسترسی کامل به شبکه دارند. در طول سال گذشته ، سازمان های بیشتری VPN خود را حل کرده و یک راه حل برای دسترسی از راه دور قابل توسعه و ایمن تر به تیم ها ارائه می دهند.

سازمانها با تشویق بیشتر از یک مدل کاربر محور ، کارگران از راه دور خود را با اتصال شبکه سریعتر و ایمن تری به منابع و برنامه های شرکتی خود ارائه می دهند.

احراز هویت چند عاملی

2020 است و وزارت امور خارجه همه جا است. احراز هویت چند عاملی (MFA) یکی از فناوری های کلیدی است که امروزه برای تأیید هویت کاربران استفاده می شود. ریشه در نشانه های RSA و سپس Google’s Beyond Corp دارد ، وزارت امور خارجه ایجاب می کند که کاربر متقاضی دسترسی نه تنها چیزی را که می داند (یعنی اعتبارنامه) بلکه دارای چیزی نیز باشد.

این نوع تأیید ممکن است با دستگاه یا برنامه ای در دستگاه کاربر مانند Google Authenticator ، اعلان فشاری به تلفن همراه وی یا در بدترین موارد پیامک انجام شود. امید این است که اگر مهاجمی گواهینامه های نقض ، تخلیه داده ها و غیره را به سرقت برده باشد ، در صورت به چالش کشیدن با وزارت امور خارجه ، از دسترسی آنها محروم خواهد شد.

مقدار زیادی از نقض گسترده اطلاعات امروز به دلیل عدم رعایت بهداشت رمز عبور است که نتواند از محافظت کافی برخوردار شود. در گذشته ، ممکن است یک ورود به سیستم احراز هویت کافی باشد ، اما با پیشرفت روزافزون هکرها ، احراز هویت چند عاملی (MFA) را مجبور می کند هنگام احراز هویت کاربر ، به یکی از موارد ضروری تبدیل شود.

با الزام به کاربران برای ورود به سیستم با استفاده از رمزعبور حساب خود و سپس مرحله دوم ، می توانید خطر احتمالی خطرپذیری شرکت خود را کاهش دهید.

Micro-Segmentation

هنگام کاهش خطرات در داخل سازمان ، بهتر است این کار را نکنید تمام تخم مرغ های خود را در یک سبد قرار دهید. تقسیم خرد در امنیت شبکه به تجزیه داده های مختلف یا منابع دیگر به بخشهای کوچکتر و تقسیم شده ، و کاهش احتمال دسترسی مهاجم به همه منابع و برنامه های حیاتی را کاهش می دهد.

حتی اگر هکرها بخشی از شبکه را نقض کنند ، نمی توانند فقط به مقدار کمی به تمام داده های شبکه دسترسی پیدا کنند. Forrester Research توصیه می کند منابع شبکه را در سطح دانه بندی تقسیم کنید ، به سازمانها اجازه دهید تنظیمات امنیتی را بر روی انواع مختلف ترافیک تنظیم کرده و سیاستهایی را ایجاد کنند که محدودیت جریان شبکه و برنامه را فقط به مواردی که صریحاً مجاز هستند ، محدود کند.

اتخاذ رویکرد تقسیم بندی خرد شبکه این فناوری و تیم های امنیتی را برای اعمال سطح محافظت مناسب در برابر بار کاری معین بر اساس حساسیت و ارزش برای تجارت فراهم می کند. از راه دور ، فراهم کردن دسترسی مهم است اما هر کارمندی به دسترسی به همه چیز احتیاج ندارد. این ایده دسترسی محدود به امتیاز است: مدلی که کاربران باید فقط به منابعی که کاملاً به آن نیاز دارند دسترسی داشته باشند تا ضمن رعایت امنیت ، کار خود را به خوبی انجام دهند.

تهدیدهای داخلی یا احتمال به خطر افتادن حساب کاربری از نگرانی های رایجی است که اگر بتوانیم در ابتدا آنچه را که کاربران قرار است به آن دسترسی داشته باشند محدود کنیم ، می توان آن را کاهش داد. بنابراین حتی در حالی که هنوز به تأیید هر کاربر احتیاج داریم ، باید حداقل امتیازات لازم برای شغل خود را در اختیار همه قرار دهیم ، امیدوارم دسترسی به بقیه اطلاعات یا کنترل با ارزش تر برای دشمنان دشوار باشد.

با همین حساب ، ما باید رفتار کاربر را در تمام تعاملات آنها کنترل کنیم تا اطمینان حاصل کنیم که آنها رفتاری مانند آنچه انتظار می رود را نشان می دهند. احتمال این است که استیو از حسابداری احتمالاً نیازی به دسترسی به گذرواژه های کاربران شما یا سایر داده های حساس غیرمرتبط با شغل خود نداشته باشد. این امر چالشی را برای تیم های امنیتی و امنیتی ایجاد کرده است تا اطمینان حاصل کنند که اتصال آنها همیشه امن است. با دسترسی همه کارمندان به هر منبع در سازمان شما ، آنها بالقوه امتیازات و سطوح بیشتری از خطرات را ایجاد می کنند.

برای ساده نگه داشتن آن ، فقط به کارکنانی که فرآیند مجوز را برای هر دستگاه ارائه داده و آن را گذرانده اند ، اجازه دسترسی به شبکه را بدهید. با محدود کردن دسترسی ، از احتمال نشت اطلاعات حساس سازمان (اطلاعات شخصی ، اطلاعات مالی) سازمان که نباید توسط کل کارکنان شما دیده شود ، محافظت می شود.

با ماشین آلاتی که از سراسر جهان برای دسترسی به سیستم فراخوانی می کنند ، تأیید مجوز مناسب برای هر دستگاه ضروری است. اینها ممکن است دستگاه های موبایلی متعلق به کارمندان یا سرور AWS باشند ، تأیید قبل از اعطای دسترسی به آنها ضروری است.

همانطور که در حال آشپزی تایمر هنگام پخت و پز شکرگذاری خود در ترکیه هستید ، شخصاً با خانواده همراه می شوید یا به طور مجازی می روید و از تماشای لذت می پرید. بازی بزرگ ، فراموش نکنید که به خاطر فن آوری های مختلفی که ما را در این شکرگذاری ایمن نگه می دارد سپاسگزار باشید. ما مطمئناً هستیم.